Ponad 300 tys. zainfekowanych komputerów. A to przez WannaCry

Ostatnia aktualizacja 12 stycznia, 2024

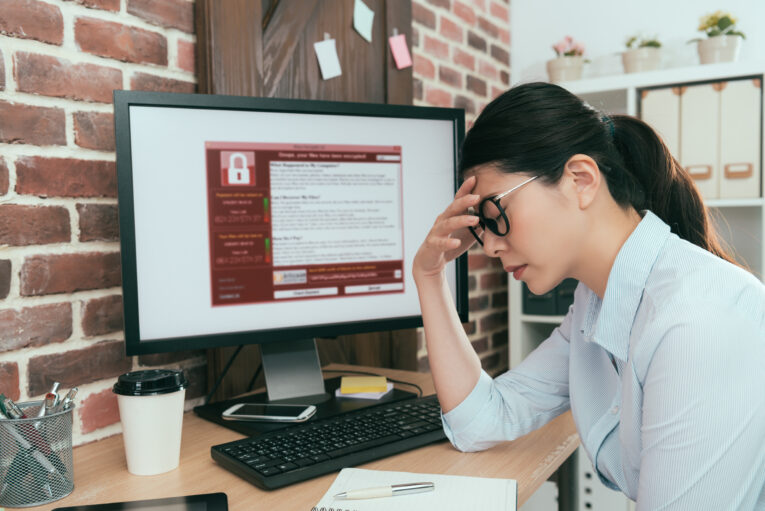

W maju 2017 roku świat stanął w obliczu jednego z najbardziej destrukcyjnych ataków ransomware w historii. Złośliwy program nosił nazwę WannaCry i odpowiadał za zainfekowanie ponad 300 tys. komputerów w 99 krajach. Skala ataku uświadomiła konieczność globalnej współpracy w walce z cyberprzestępczością. Jak rozprzestrzeniał się WannaCry i jakie niosło to za sobą skutki?

Co to jest WannaCry?

WannaCry to złośliwe oprogramowanie typu ransomware, które szyfruje pliki na zainfekowanych komputerach, uniemożliwiając użytkownikom dostęp do ich danych. Po zaszyfrowaniu plików, WannaCry wyświetlał komunikat z żądaniem okupu (zazwyczaj w kryptowalucie Bitcoin), obiecując odszyfrowanie danych po jego zapłaceniu. W komunikacie zawarto również licznik czasu, sugerujący, że dane zostaną usunięte, jeśli okup nie zostanie zapłacony w określonym czasie.

Sposób rozprzestrzeniania złośliwego oprogramowania

WannaCry wykorzystywał lukę w zabezpieczeniach systemu Windows, znaną jako EternalBlue. Luka ta dotyczyła protokołu SMB (Server Message Block) używanego w systemach Windows.

Po zainfekowaniu jednego komputera, program samodzielnie szukał kolejnych podatnych maszyn w sieci lokalnej oraz w internecie, co znacznie przyspieszało rozprzestrzenianie się wirusa.

WannaCry zainfekował ponad 300 000 komputerów w 99 krajach. Spowodowało to ogromne utrudnienia w wielu sektorach, w tym w opiece zdrowotnej, finansach i transporcie.

Wówczas NHS w Wielkiej Brytanii stracił dostęp do komputerów, co znacząco zakłóciło działalność medyczną. Ponadto systemy rządowe w różnych krajach doświadczyły paraliżu funkcji, a międzynarodowe korporacje, w tym FedEx, borykały się z problemami operacyjnymi.

WannaCry i nieoczekiwane powstrzymanie

Atak został przypadkowo zatrzymany przez brytyjskiego badacza bezpieczeństwa, który zarejestrował domenę internetową, będącą “wyłącznikiem awaryjnym” zainfekowanych maszyn.

Podczas analizowania kodu WannaCry, badacz zauważył, że ransomware próbuje nawiązać połączenie z konkretną, niezarejestrowaną domeną internetową. Ta domena była zakodowana wewnątrz WannaCry. Brytyjczyk wysunął hipotezę, że może ona pełnić rolę jakiegoś rodzaju mechanizmu kontrolnego lub bezpieczeństwa dla twórców oprogramowania.

Dalsza część tekstu znajduje się pod materiałem wideo:

Z ciekawości i w celu dalszego badania, badacz zdecydował się zarejestrować tę domenę. Koszt rejestracji był stosunkowo niewielki, wyniósł ok. 10 dolarów. Po rejestracji domeny, brytyjczyk szybko zauważył, że liczba infekcji WannaCry gwałtownie spadła. Okazało się, że podczas tego działania przypadkowo aktywował się “wyłącznik awaryjny” w ransomware. Każda instancja ransomware, która próbowała nawiązać połączenie z tą domeną i odnajdowała ją aktywną, przestawała inicjować proces szyfrowania.

Chociaż rejestracja domeny znacznie ograniczyła rozprzestrzenianie się WannaCry, nie była to metoda na usunięcie już zainfekowanych systemów. Komputery, które zostały zainfekowane przed aktywacją “wyłącznika awaryjnego”, nadal wymagały działań naprawczych.

Dziękujemy, że przeczytałaś/eś nasz artykuł. Obserwuj EnterTheCode.pl w Wiadomościach Google, aby być na bieżąco.

Czytaj także: